كاسبرسكي: موجة جديدة من الهجمات الخفية تستغل ملفات DLL في اختراق الأنظمة

كتبت:آية عبدالخالق

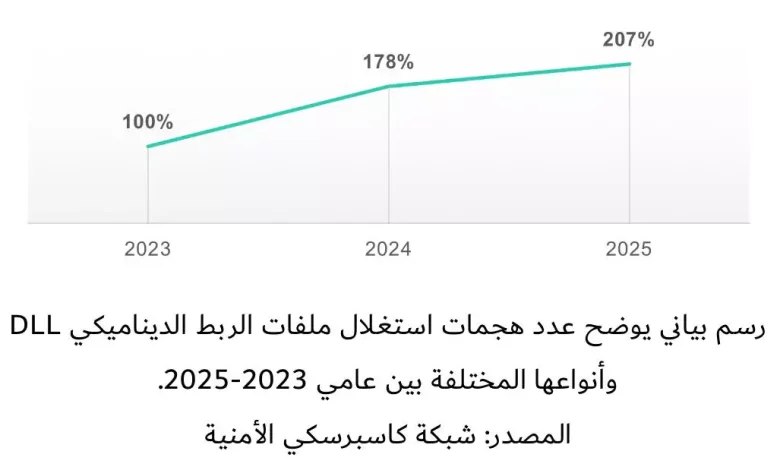

كشفت شركة كاسبرسكي المتخصصة في الأمن السيبراني عن ارتفاع ملحوظ في الهجمات التي تستغل ملفات الربط الديناميكي (DLL) خلال العامين الماضيين، حيث يلجأ مجرمو الإنترنت إلى هذه التقنية لاستبدال بيانات خبيثة بملفات تبدو شرعية داخل أنظمة التشغيل والتطبيقات. ويعتمد هذا الأسلوب كل من مطوري برمجيات سرقة البيانات والبرمجيات المصرفية الخبيثة، إضافة إلى مجموعات التهديدات المتقدمة المستمرة (APT) وعصابات الجريمة الإلكترونية التي تنفذ هجمات موجهة.

وأفادت الشركة بأن فرقها الأمنية رصدت استخدام تقنيات متعددة مثل التحميل الجانبي لملفات DLL في هجمات استهدفت مؤسسات في مناطق مختلفة من العالم، بما في ذلك روسيا وإفريقيا وكوريا الجنوبية. وفي إطار تطوير قدراتها الدفاعية، عززت منصة Kaspersky SIEM خصائصها بنظام فرعي يعتمد على الذكاء الاصطناعي لإجراء تحليلات مستمرة للبيانات التي يتم تحميلها داخل الشبكات.

وقد أثبتت هذه الإضافة فعاليتها ميدانيًا، إذ ساهمت في كشف وإحباط هجوم معقد نفذته مجموعة التهديدات المتقدمة “ToddyCat” مبكرًا، ما ساعد على حماية الأنظمة المستهدفة من الأضرار المحتملة. كما رصد النموذج محاولات لنشر برمجيات خبيثة مخصصة لسرقة المعلومات وبرمجيات تحميل ضارة.

وأوضحت آنا بيدجاكوفا، عالمة بيانات في مركز أبحاث الذكاء الاصطناعي لدى كاسبرسكي:

> «نشهد تزايدًا في هجمات استغلال ملفات DLL، حيث يتم خداع البرمجيات الموثوقة لتحميل بيانات زائفة تؤدي إلى تشغيل تعليمات خبيثة خفية. وبسبب صعوبة اكتشاف هذه التقنية التقليديًا، أصبح الذكاء الاصطناعي عنصرًا أساسيًا في رصدها ومواجهة التهديدات الناشئة. لذا أصبح من الضروري اعتماد حلول أمنية متقدمة مزودة بتقنيات تحليل سلوكي ذكية لحماية الأنظمة الحيوية.»

وأشارت كاسبرسكي إلى نشر مقالين على موقع Securelist لشرح كيفية تطوير نموذج تعلم الآلة المستخدم في اكتشاف هذا النوع من الهجمات، وآلية دمجه ضمن منصة Kaspersky SIEM لتعزيز قدرات الكشف والمراقبة.